Shared.com, revient avec une nouvelle version proposant 100 Go gratuits d'espace de stockage sécurisé (contre 5 Go avant) et une limite de 2 Go de taille maximale par fichier uploadé (contre 1 Go auparavant).

C'est un service de stockage dans les nuages qui permet d'accéder rapidement à ses fichiers (musique, vidéos, photos, documents, etc) depuis n'importe où et de les partager avec qui vous voulez.

Caractéristiques de Shared.com :

1. Rapide et facile d'emploi :

Vous pouvez uploader, organiser et partager des fichiers instantanément. Sa fonction "Drag and drop" et son interface intuitive sont pratiques.

2. Vitesse de l'éclair :

Le transfert de fichiers sur Shared.com est très rapide. Leur stockage dans le nuage vous permet de transférer rapidement des fichiers qui restent toujours accessibles.

3. Confidentialité et sécurité :

Les fichiers transmis sur les serveurs de Shared.com sont hautement sécurisés et privés. Vousles partagez avec qui vous voulez.

4. Aucune installation :

L'upload et le partage de fichiers se font facilement sur ce service : il n'est pas nécessaire d'installer un logiciel sur l'ordinateur. Tout se fait en ligne.

5. Organisation et partage :

Vous pouvez organiser vos fichiers dans des dossiers et les partager rapidement et facilement.

6. Versions Free & Pro :

Des versions payantes du service sont disponibles offrant plus d'espace de stockage et permettant d'uploader des fichiers de très grande taille.

Shared.com

29 juillet 2013

Utilisez les applications Android sur PC

L’émulateur BlueStacks vous permet de profiter de vos applications Android favorites sur un PC. L’écran tactile en moins, bien sûr.

Petit lexique des «bibittes» du Web

- Logiciel malveillant ou malware

Ce terme générique regroupe plusieurs types de programmes : virus, ver, logiciel espion, cheval de Troie, etc. Ils sont conçus par des individus malintentionnés dans le but de perturber le fonctionnement de votre ordinateur.

- Virus

Logiciel malveillant dissimulé à l’intérieur d’un logiciel légitime et conçu pour se propager d’un ordinateur à l’autre. Au sens large, le mot virus est souvent utilisé, à tort, pour désigner toute forme de programme malveillant.

- Ver ou worm

Logiciel malveillant qui, contrairement aux virus, n’a pas besoin de logiciel hôte, donc de votre intervention, pour se propager d’un ordinateur à l’autre.

- Logiciel espion ou spyware

Logiciel malveillant conçu pour recueillir, à votre insu, des informations personnelles et des mots de passe dans le but de les acheminer à un pirate.

- Cheval de Troie ou Trojan

Logiciel malveillant dissimulé à l’intérieur d’un logiciel légitime. Contrairement au virus, le cheval de Troie n’est pas conçu pour se propager d’un ordinateur à l’autre. Son but est d’ouvrir des portes (ports logiciels invisibles) pour permettre à d’éventuels pirates d’avoir accès à votre ordinateur.

- Hameçonnage ou phishing

Courriel frauduleux qui utilise l’identité d’une institution financière (ou d’un organisme connu) dans le but de soutirer de l’information personnelle au destinataire, habituellement ses coordonnées bancaires.

- Pourriels ou spams

Courriels non sollicités, envoyés en grand nombre, constitués essentiellement de publicité

- Virus

Logiciel malveillant dissimulé à l’intérieur d’un logiciel légitime et conçu pour se propager d’un ordinateur à l’autre. Au sens large, le mot virus est souvent utilisé, à tort, pour désigner toute forme de programme malveillant.

- Ver ou worm

Logiciel malveillant qui, contrairement aux virus, n’a pas besoin de logiciel hôte, donc de votre intervention, pour se propager d’un ordinateur à l’autre.

- Logiciel espion ou spyware

Logiciel malveillant conçu pour recueillir, à votre insu, des informations personnelles et des mots de passe dans le but de les acheminer à un pirate.

- Cheval de Troie ou Trojan

Logiciel malveillant dissimulé à l’intérieur d’un logiciel légitime. Contrairement au virus, le cheval de Troie n’est pas conçu pour se propager d’un ordinateur à l’autre. Son but est d’ouvrir des portes (ports logiciels invisibles) pour permettre à d’éventuels pirates d’avoir accès à votre ordinateur.

- Hameçonnage ou phishing

Courriel frauduleux qui utilise l’identité d’une institution financière (ou d’un organisme connu) dans le but de soutirer de l’information personnelle au destinataire, habituellement ses coordonnées bancaires.

- Pourriels ou spams

Courriels non sollicités, envoyés en grand nombre, constitués essentiellement de publicité

28 juillet 2013

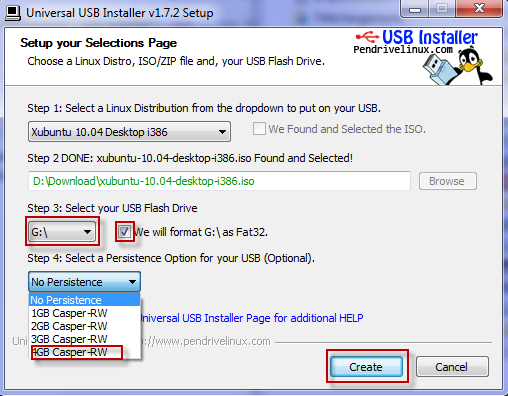

Télécharger Universal USB Installer

Télécharger Universal USB Installer: "Universal USB Installer pour installer sa distribution Linux sur une clé USB

Je vous propose cette semaine l’outil Universal USB Installer proposé par PendriveLinux.com. Cet utilitaire va vous permettre en toute simplicité d‘installer une distribution Linux sur une clé USB. Plus de 50 distributions sont à votre disposition et l’outil est constamment mis à jour afin de prendre en charge les dernières versions de vos distributions Linux préférées.

Il suffira de booter sur votre support USB au démarrage de votre ordinateur pour profiter de votre distribution. L’avantage indéniable du support USB est qu’il permet d’enregistrer vos modifications, ce qui n’était évidement pas possible avec un CDROM.

Je vous propose cette semaine l’outil Universal USB Installer proposé par PendriveLinux.com. Cet utilitaire va vous permettre en toute simplicité d‘installer une distribution Linux sur une clé USB. Plus de 50 distributions sont à votre disposition et l’outil est constamment mis à jour afin de prendre en charge les dernières versions de vos distributions Linux préférées.

Il suffira de booter sur votre support USB au démarrage de votre ordinateur pour profiter de votre distribution. L’avantage indéniable du support USB est qu’il permet d’enregistrer vos modifications, ce qui n’était évidement pas possible avec un CDROM.

S'abonner à :

Messages (Atom)